Diving into the deep

Siamo un'azienda specializzata in cybersecurity a 360°.

Offriamo servizi di cyber intelligence, IoT security, automotive security, red teaming, application security e artificial intelligence security, con particolare attenzione alla security by design .

SCOPRI

Le nostre soluzioni

Application Security

Miglioriamo la sicurezza della applicazioni sul principio della security by design

ScopriCyber Intelligence

Valutiamo l'esposizione della tua azienda. Tu non sai chi sono, ma io so tutto su di te

ScopriInternet Of Things

Aiutiamo ad identificare e correggere le vulnerabilità degli oggetti connessi

ScopriHanno scelto Abissi

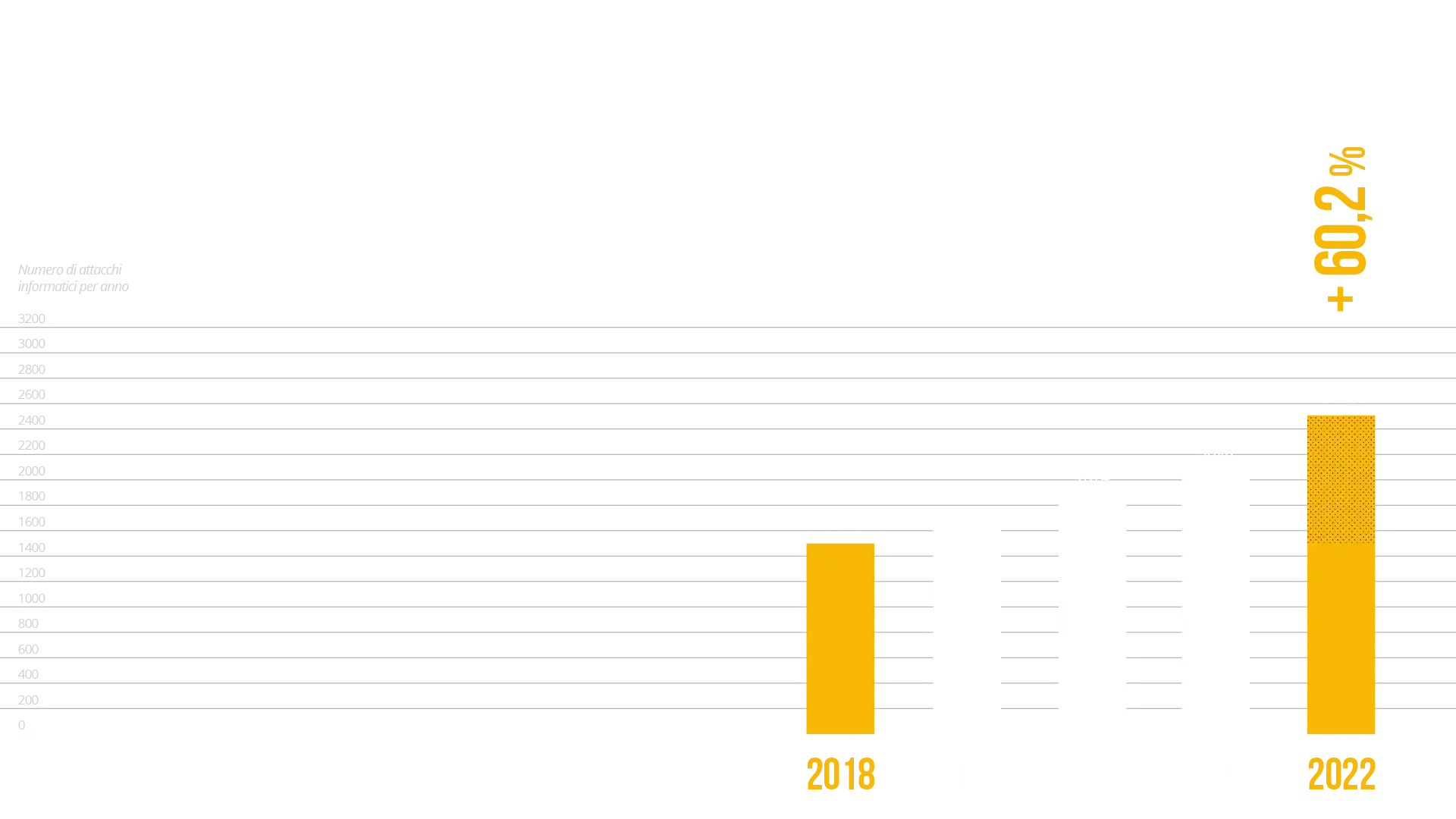

Il cyber crime è una tassa

sull'innovazione

Il cyber crime rallenta il ritmo dell'innovazione globale riducendo il tasso di rendimento di innovatori e investitori. Nel 2022 sono stati messi a segno 2489 attacchi informatici, dato che rappresenta il +21.5% rispetto al 2021 e il +60.2% sul 2018, con una prevalenza di minacce legate al cyber crime: la situazione emerge dalla presentazione del rapporto Clusit.

Valutazione e sicurezza

Abissi si occupa verticalmente di Cyber Security attraverso un’esperienza ventennale del proprio Team di lavoro, supporta le organizzazioni (infrastrutture critiche, governative e grandi aziende) nella valutazione della loro “postura” di sicurezza, nell’individuazione e nella prevenzione delle cyber minacce in generale, delle vulnerabilità e dei rischi volti a compromettere gli asset e le Risorse aziendali.

SCOPRIMetodo

Offriamo competenze di alto livello su tutte le tematiche di CyberSecurity, dal supporto in fase di progettazione, al controllo durante la produzione, attività investigative attraverso metodologie OSINT per intercettare possibili minacce prima che queste diventino reali attacchi e supporto investigativo forense per la gestione dell’incident.

Mission

Abissi fornisce servizi di sicurezza cibernetica supportando i clienti in contesti quali spionaggio industriale, crimine organizzato, terrorismo, Hacktivism, hacking operanti nel deep e dark web.

Vision

Le minacce del Cyber Space stanno aumentando di complessità più velocemente delle strategie di difesa. Abissi utilizza le tecniche più sofisticate per offrire soluzioni di sicurezza efficaci nel tempo.

Vantaggi

Abissi offre competenze di alto livello su tutte le tematiche di Cyber-Security: supporto al cliente a partire dalle fasi di analisi e progettazione, al controllo durante la produzione, reportistica dettagliata sui risultati attesi e conformità normativa in linea con i principali standard di settore.

Eccellenza

Un insieme di eccellenze nei diversi ambiti dell’Information Governance

Partner

Una solida rete di partner per offrire un servizio più completo

Sinergia

Forte sinergia delle competenze e multidisciplinarietà nell'ambito della cyber security

Esperienza

Alta professionalità ed esperienza pluridecennale nel settore

Contattaci

Abissi ti aiuta a proteggere la tua azienda dai pericoli del cyber crimine. Contattaci per fissare un appuntamento e una valutazione della tua infrastruttira informatica.

CONTATTI